企业数字化实战指南 企业数字化转型科技赋能产业 两化融合IT企业信息化战略管理数字化发展企业价值链

¥97.40

| 运费: | ¥ 0.00-20.00 |

商品详情

书名:企业数字化实战指南

定价:129.8

ISBN:9787115600608

作者:高福春

版次:第1版

出版时间:2023-02

内容提要:

本书旨在为企业开展数字化提供参考。本书以企业的视角,从企业IT服务价值链出发,注重“实践到理论,再到实践”的过程演进,聚焦企业信息技术应用中的普遍与共性问题,基于场景目标与要求的分析,结合现有的IT应用方法框架与标准规范,研究提出具体场景的工作方法框架、应遵循的基本原则,基于对需求的分析,从而提出可供参考的解决方案与建议。 本书架构清晰、内容丰富、讲解翔实,适合“两化融合”关键用户、数字化规划与设计人员、数字化建设与实施人员、信息系统运行维护人员、IT服务支持人员、信息*人员等参考。

作者简介:

高福春,毕业于西安交通大学,拥有16年IT行业从业经历和14年企业IT应用从业经验,带领所属企业信息化团队制定信息化战略、推进信息化建设、开展IT系统运行与服务支持,有效支持了企业战略和业务运作。善于总结规律和提炼方法框架,熟悉企业架构、发展战略、业务运作,以及企业IT系统规划、技术架构、软件开发,对产品规划、项目管理、数字化转型有一定的研究。

目录:

第 一篇 信息化战略

第 1章 定位、方法与重点关注 2

1.1 信息化相关概念 2

1.1.1 信息化、数字化、智能化 2

1.1.2 企业信息化价值定位 3

1.1.3 企业信息化成熟度 4

1.2 IT战略及定位 5

1.3 一般方法 6

1.3.1 战略和流程分析方法 6

1.3.2 信息化规划方法 7

1.3.3 信息化管控方法 8

1.4 重点关注 9

1.4.1 IT战略与企业战略的匹配性 9

1.4.2 信息化架构体系的可持续性 9

1.4.3 信息化管控体系的有效性 9

第 2章 企业战略与IT战略 11

2.1 业务战略与IT战略的关系 11

2.1.1 驱动与支撑的关系 11

2.1.2 融合与发展的关系 12

2.1.3 *与变革的关系 12

2.2 *理解与把握业务战略 13

2.2.1 理解企业战略与业务战略 13

2.2.2 理解企业治理与管理者诉求 14

2.2.3 理解企业外部环境的影响 14

2.2.4 理解战略执行的变与不变 15

2.2.5 透过现象看本质 15

2.3 IT战略、规划与计划 16

2.3.1 IT战略框架 16

2.3.2 信息化规划方法 17

2.3.3 信息化工作计划 19

2.4 应用架构规划与管理 20

2.4.1 业务架构分析 20

2.4.2 应用架构规划 20

2.4.3 应用架构重点关注 21

2.5 信息化规划的重点关注 22

2.5.1 关注规划目标与深度的设定 22

2.5.2 关注战略与业务的适配性 23

2.5.3 关注架构的可持续性 23

2.5.4 关注实施的可行性和经济性 24

第3章 技术架构与技术平台体系 25

3.1 使命与基本原则 25

3.1.1 技术架构的使命 25

3.1.2 技术架构的基本原则 26

3.2 技术架构规划设计 27

3.2.1 技术架构总体框架 27

3.2.2 IT基础设施规划 28

3.2.3 应用基础设施规划 31

3.2.4 业务应用平台规划 31

3.3 技术平台体系构建 32

3.3.1 技术架构实现路径 32

3.3.2 IT平台选型 34

3.3.3 平台迭代与架构管控 36

第4章 信息架构与信息模型体系 38

4.1 使命与一般原则 38

4.1.1 信息架构相关概念 38

4.1.2 现状与挑战 39

4.1.3 使命与定位 40

4.1.4 一般性原则 41

4.2 信息架构规划方法 41

4.2.1 规划目标与方法确定 42

4.2.2 架构输入信息收集 42

4.2.3 需求梳理分析 42

4.2.4 架构体系设计 44

4.2.5 成果评审与交付 45

4.3 信息架构需求 45

4.3.1 信息架构需求分析 45

4.3.2 信息架构需求梳理分析 48

4.3.3 产品服务与信息模型体系 51

4.4 信息架构体系设计 55

4.4.1 核心诉求与目标筹划 55

4.4.2 信息分类与信息展现 56

4.4.3 数据分层与数据对象 57

4.4.4 数据生命周期应用 58

4.4.5 产品服务数据体系规划 59

第5章 信息化治理与信息化管控 60

5.1 概述 60

5.1.1 治理与管理的关系 60

5.1.2 现状与挑战 61

5.1.3 使命与定位 61

5.2 *理解信息化治理与管理 62

5.2.1 信息化治理和管理参考框架 62

5.2.2 信息化管控影响因素 63

5.3 信息化管控体系设计 63

5.3.1 信息化组织模式及分析 64

5.3.2 信息化组织体系筹划 65

5.3.3 信息化管控能力框架 66

5.4 重点关注 68

第6章 数字化转型与策略选择 69

6.1 数字化发展的机遇与挑战 69

6.1.1 数字化发展趋势 69

6.1.2 数字化发展机遇 70

6.1.3 面临的挑战 70

6.2 数字化发展的策划与规划 70

6.2.1 明确数字化发展对策 71

6.2.2 做好数字化顶层筹划 71

6.2.3 编制数字化转型方案 72

6.3 数字化转型的组织与推进 74

6.3.1 做好与战略和管理的衔接 74

6.3.2 做好实施组织与推进 74

6.3.3 重视过程评估与持续改进 75

6.4 相关建议 75

*篇 技术与方案

第7章 定位、方法与重点关注 78

7.1 价值定位 78

7.1.1 理解信息化 78

7.1.2 推进信息化 79

7.2 业务驱动与技术* 79

7.2.1 发挥业务驱动作用 79

7.2.2 发挥技术*作用 80

7.3 IT应用方法与框架 83

7.3.1 需求分析方法 83

7.3.2 解决方案构建 84

7.4 重点关注 85

第8章 IT基础设施规划与设计 86

8.1 IT基础设施技术与应用 86

8.1.1 IT基础设施发展趋势 86

8.1.2 IT基础设施价值定位 87

8.2 网络设施规划与设计 88

8.2.1 网络设施发展趋势 88

8.2.2 目标与原则 89

8.2.3 当期需求与扩展要求 90

8.2.4 方案规划与设计 91

8.2.5 设备配备与选型 92

8.2.6 生命周期管理 93

8.3 数据中心规划与设计 93

8.3.1 数据中心发展趋势 93

8.3.2 目标与原则 95

8.3.3 当期需求与扩展规划 95

8.3.4 方案规划与设计 96

8.3.5 生命周期管理 97

8.4 应用基础设施探讨 97

8.4.1 透过现象看本质 98

8.4.2 话说技术中台 100

8.4.3 话说数据中台 100

8.5 相关建议 101

第9章 应用软件需求分析方法 103

9.1 需求分析的问题与难点 103

9.1.1 软件需求分析的现状 103

9.1.2 需求分析常见问题及影响 104

9.1.3 需求分析面临的挑战 104

9.2 需求分析模型与准则 105

9.2.1 需求分析定位 105

9.2.2 需求分析模型 106

9.2.3 需求分析准则 107

9.2.4 需求模型应用 108

9.3 业务需求分解与分析 109

9.3.1 业务流程支持需求分解 109

9.3.2 能力提升支持需求分析 111

9.3.3 应用创新支持需求分析 112

9.4 系统要求分解与分析 112

9.4.1 应用配置维护要求 112

9.4.2 系统配置维护要求 113

9.4.3 技术与集成要求 113

9.4.4 信息*要求 113

9.5 用户体验与交互设计 113

9.5.1 用户体验层级模型 113

9.5.2 用户体验设计框架 114

9.5.3 用户交互体系设计 115

第 10章 软件选型评估方法 117

10.1 软件选型的定位 117

10.1.1 软件选型的常见问题 117

10.1.2 软件选型的目的与约束 118

10.2 软件选型评估模型 118

10.2.1 软件选型评估模型分析 118

10.2.2 软件选型评估要素 119

10.3 软件选型评估策略 121

10.3.1 软件选型一般原则 122

10.3.2 软件选型策略选择 122

10.4 确定评估指标体系 123

10.4.1 业务需求满足度指标 123

10.4.2 技术要求满足度指标 124

10.4.3 经济性评价指标 125

10.5 软件选型评估实施 125

10.5.1 软件选型评估组织 125

10.5.2 候选软件推演验证 127

10.5.3 相关建议 128

第 11章 移动应用与接入* 129

11.1 影响因素与策略选择 129

11.1.1 发展趋势 129

11.1.2 风险挑战 130

11.1.3 策略选择 131

11.2 统筹移动应用需求 131

11.2.1 移动应用场景 131

11.2.2 移动应用需求统筹 132

11.2.3 移动应用推进策略 132

11.3 移动应用*规划 132

11.3.1 移动应用建设框架 133

11.3.2 移动应用*框架 134

11.4 移动*要求参考 135

11.4.1 移动应用终端系统* 135

11.4.2 移动应用服务端* 136

11.4.3 隔离、传输与认证* 136

11.4.4 企业后端业务系统集成* 137

第 12章 物联网应用与互联* 138

12.1 物联网发展趋势 138

12.1.1 内涵与外延 138

12.1.2 发展趋势 139

12.1.3 面临的挑战 139

12.2 物联网应用场景 140

12.2.1 企业安防应用 140

12.2.2 生产设施应用 141

12.2.3 供应链应用 141

12.3 物联网应用推进 142

12.3.1 物联网推进策略 142

12.3.2 物联网需求统筹 142

12.3.3 物联网方案规划 143

12.4 物联网应用* 144

12.4.1 物联网应用*风险 144

12.4.2 物联网应用*防护 145

第三篇 建设与管理

第 13章 定位、方法与重点关注 148

13.1 信息化建设流程 148

13.1.1 项目定义流程 148

13.1.2 产品服务采购流程 149

13.1.3 项目实施流程 149

13.2 信息化项目管控要素 150

13.2.1 信息化项目管控要点 150

13.2.2 信息化管控流程 151

13.3 一般方法 151

13.3.1 PMBOK项目管理方法 151

13.3.2 技术架构设计方法 152

13.4 重点关注 152

第 14章 信息化项目策划与立项 154

14.1 项目立项的常见问题 154

14.1.1 项目目标欠清晰 154

14.1.2 项目建设内容不完整 154

14.1.3 项目建设方案过粗 155

14.1.4 项目预算依据不足 155

14.2 项目立项过程与立项审查 155

14.2.1 项目立项过程 156

14.2.2 立项审查原则 156

14.2.3 立项审查要点 157

14.3 项目策划 158

14.3.1 项目目标 158

14.3.2 项目建设内容 159

14.3.3 项目范围定义 159

14.4 项目建议书编制 160

14.4.1 项目建议书编制框架 160

14.4.2 项目建议书编制要求 161

14.5 项目建设方案编制 161

14.5.1 项目建设方案编制框架 162

14.5.2 项目建设方案编制要求 163

14.6 相关建议 164

第 15章 信息化项目技术规格书 165

15.1 价值定位与一般原则 165

15.1.1 技术规格书定位 165

15.1.2 一般原则 166

15.2 技术规格书参考框架 166

15.2.1 参考框架 166

15.2.2 编制要点 167

15.3 项目技术规格书编制 168

15.3.1 项目目标与交付 168

15.3.2 项目需求与要求 169

15.3.3 项目实施与管理要求 170

15.3.4 项目投标与文件要求 171

15.4 重点关注 172

第 16章 信息化项目实施方案设计 173

16.1 项目总体方案设计 173

16.1.1 总体设计输入 173

16.1.2 设计目标与设计原则 174

16.1.3 总体架构设计要点 175

16.1.4 总体方案文件编制 177

16.2 项目详细方案设计 178

16.2.1 详细设计输入 178

16.2.2 详细设计基准 178

16.2.3 详细方案设计要点 178

16.2.4 详细设计文件编制 181

16.3 相关建议 181

第 17章 信息化项目实施过程管理 182

17.1 项目类型与常见问题 182

17.1.1 信息化项目类型 182

17.1.2 项目实施难度 183

17.1.3 常见问题 183

17.2 项目管理知识与方法 184

17.2.1 项目管理知识与运用 184

17.2.2 IT项目实施过程模型 185

17.3 项目实施组织与计划 188

17.3.1 项目组织与资源配置 188

17.3.2 项目实施计划编制 189

17.3.3 项目启动会 191

17.4 项目过程管理与控制 192

17.4.1 项目沟通与信息报告 192

17.4.2 项目进度跟踪与调整 193

17.4.3 项目质量与风险控制 194

17.4.4 项目范围与变更管理 196

17.4.5 项目文档与综合管理 196

17.5 项目验收与关闭 197

17.5.1 项目移交 197

17.5.2 项目总结 198

17.5.3 项目关闭 198

17.6 相关建议 199

第 18章 信息化项目验收管理 200

18.1 项目验收方法 200

18.1.1 项目验收参考模型 200

18.1.2 项目验收的基本原则 202

18.2 项目验收角色 202

18.2.1 项目验收角色 203

18.2.2 项目验收分工 203

18.3 项目交付确认 204

18.3.1 软件交付确认 204

18.3.2 硬件交付确认 205

18.3.3 系统交付确认 206

18.3.4 服务交付确认 207

18.3.5 文档交付确认 208

18.4 项目范围验收 208

18.4.1 项目初步验收 208

18.4.2 项目*终验收 209

18.4.3 项目质保验收 210

18.5 相关建议 211

第 19章 信息化项目后评估探讨 212

19.1 后评估的*要性与难点 212

19.1.1 后评估的*要性 212

19.1.2 后评估的难点 212

19.2 后评估模型与基本原则 213

19.2.1 后评估参考模型 213

19.2.2 后评估基本原则 214

19.3 绩效目标与评估标准 215

19.3.1 项目绩效目标 215

19.3.2 项目后评估标准 216

19.3.3 后评估指标权重 218

19.4 后评估组织与实施 218

19.4.1 项目后评估策划 218

19.4.2 后评估组织与计划 219

19.4.3 项目评估执行与管理 219

19.4.4 评估结果审核与发布 219

19.5 后评估结论与应用 220

19.5.1 项目后评估结论 220

19.5.2 后评估结果应用 220

第四篇 运行与服务

第 20章 定位、方法与重点关注 222

20.1 IT系统运行服务定位 222

20.1.1 IT系统运行服务业务框架 222

20.1.2 IT系统运行服务重点关注 223

20.2 IT系统运行服务影响因素 223

20.2.1 IT系统运行服务体系模型 223

20.2.2 绩效提升影响因素 224

20.3 IT系统运行服务体系建设方法 225

20.3.1 ITIL 225

20.3.2 ITSS 226

20.3.3 关于方法引用 228

20.4 重点关注 228

第 21章 IT运行服务体系设计 230

21.1 IT运行服务体系规划 230

21.1.1 SLA与服务目标设定 230

21.1.2 IT运行服务规划框架 231

21.1.3 成长路径与发展策略 232

21.2 IT系统资产架构优化 235

21.2.1 IT系统资产框架 235

21.2.2 IT资产资源化 236

21.2.3 IT资产架构化 237

21.2.4 IT资产生命周期化 238

21.3 IT运行服务管理制度 238

21.3.1 运行服务管理框架 238

21.3.2 运行服务管理程序 239

21.3.3 运行服务标准规范 240

21.4 IT运行服务支撑保障 240

21.4.1 运行服务支撑保障框架 241

21.4.2 组织与人员能力 241

21.4.3 专有技术能力 241

21.4.4 支撑设施能力 242

21.4.5 资源支持保障 242

第 22章 企业IT架构与系统部署 243

22.1 IT架构与部署 243

22.1.1 IT架构 243

22.1.2 IT系统部署关注 244

22.2 部署原则与方法 245

22.2.1 IT系统部署目标 245

22.2.2 IT系统部署原则 245

22.2.3 IT系统部署方法 246

22.3 IT系统部署规划 246

22.3.1 *区域布局 246

22.3.2 网络系统部署 248

22.3.3 计算资源部署 248

22.3.4 应用系统部署 249

22.4 IT系统部署优化 250

22.4.1 IT架构评估与优化 250

22.4.2 IT系统部署优化 251

22.4.3 IT系统部署管理 251

第 23章 IT系统接产与生命周期 252

23.1 IT系统接产 252

23.1.1 项目系统配备检查 252

23.1.2 项目系统运行*检查 253

23.1.3 项目文件与设备接收 254

23.2 IT资产配置管理 254

23.2.1 IT资产台账管理 254

23.2.2 IT资产变更管理 255

23.2.3 IT资产信息管理 255

23.3 IT系统容量管理 256

23.3.1 IT系统容量评估 256

23.3.2 IT系统容量改进 257

23.4 IT系统生命周期 258

23.4.1 IT系统上线与下线 258

23.4.2 IT系统资产价值保护 259

23.4.3 IT系统生命周期迭代 259

第 24章 IT系统运行监控与管理 260

24.1 监控指标分类与方法 260

24.1.1 运行影响因素与指标分类 260

24.1.2 运行监控的原则与方法 261

24.2 主要系统运行监控指标 262

24.2.1 网络*运行监控指标 263

24.2.2 计算资源运行监控指标 264

24.2.3 技术支撑运行监控指标 264

24.2.4 应用系统运行监控指标 265

24.3 系统运行状态监控 266

24.3.1 运行监控工具与平台 266

24.3.2 典型系统的运行监控 266

24.3.3 风险监控与态势感知 268

24.4 系统运行监控管理 269

24.4.1 事态与事件管理 269

24.4.2 运行问题管理 269

24.4.3 运行风险管理 270

24.4.4 运行信息报告 270

第 25章 IT系统运行维护与管理 271

25.1 系统运行维护框架 271

25.2 系统可用性维护 272

25.2.1 系统部署维护 272

25.2.2 系统配置维护 273

25.2.3 系统功能维护 273

25.2.4 系统能力优化 273

25.3 业务连续性维护 274

25.3.1 数据备份规划与策略 274

25.3.2 数据备份执行与管理 275

25.3.3 数据备份有效性验证 275

25.4 系统*性维护 276

25.4.1 系统脆弱性管理 276

25.4.2 *设备维护 276

25.4.3 系统*加固 277

25.5 业务应用管控 278

25.5.1 业务流程变更管理 278

25.5.2 系统数据变更控制 278

25.5.3 系统审计事项处理 278

25.6 资产完整性保障 279

25.6.1 IT设备产品支持 279

25.6.2 IT系统维护支持 279

25.7 系统运行维护管理 280

25.7.1 资产管理 280

25.7.2 配置管理 281

25.7.3 发布管理 281

25.7.4 变更管理 281

25.7.5 可用性管理 282

第 26章 IT系统运行*与管理 283

26.1 运行*参考模型 283

26.1.1 运行*参考模型分析 283

26.1.2 运行*的基本原则 284

26.2 运行*目标与计划 285

26.2.1 年度信息*要求与风险分析 285

26.2.2 年度运行*目标设定 286

26.2.3 年度运行*计划编制 286

26.3 IT系统运行*管控 287

26.3.1 *产品运行状态监控 287

26.3.2 系统脆弱性风险管理 288

26.3.3 集权系统规范化管理 288

26.3.4 信息*监督检查 288

26.3.5 *事件与应急处置 289

26.3.6 运行*风险管理 289

26.4 *加固与管理改进 289

26.4.1 IT系统*加固 289

26.4.2 IT*设施加固 290

26.4.3 *管理制度完善 290

26.5 运行*支撑能力提升 291

26.5.1 信息*设施能力 291

26.5.2 信息*人员能力 292

26.5.3 信息*资源保障 292

第 27章 IT服务支持体系设计 293

27.1 IT服务支持概览 293

27.1.1 问题与挑战 293

27.1.2 IT服务等级协议 293

27.1.3 IT服务支持体系 294

27.1.4 转型思路与方法 295

27.2 IT服务台 295

27.3 IT服务目录 295

27.4 IT服务流程 297

27.4.1 服务请求流程 297

27.4.2 事件管理流程 297

27.4.3 问题管理流程 298

27.4.4 IT管理事项流程 298

27.5 IT服务知识库 299

27.5.1 知识库用途 299

27.5.2 知识库分类 299

27.5.3 知识库来源与创建 299

27.6 IT服务管理平台 300

27.6.1 主要功能要求 300

27.6.2 与相关系统的集成 300

27.7 组织机构与人员 300

27.7.1 IT服务支持组织机构 300

27.7.2 IT服务支持岗位 301

27.8 IT服务的组织与改进 301

27.8.1 组织与计划管理 302

27.8.2 服务评价 302

27.8.3 持续改进 302

第五篇 网络空间*

第 28章 定位、方法与重点关注 304

28.1 网络安*临的挑战 304

28.1.1 网络*的现状 304

28.1.2 网络*的挑战 304

28.2 网络*纵深防御 305

28.2.1 技术视角的纵深防御 305

28.2.2 管理视角的纵深防御 306

28.2.3 运行视角的纵深防御 307

28.3 网络*方法与框架 308

28.3.1 IATF 308

28.3.2 ISO/IEC 27000 308

28.3.3 网络*等级保护标准 309

28.4 重点关注 310

第 29章 网络空间*体系设计 312

29.1 网络*需求与要求 312

29.1.1 *技术措施 312

29.1.2 *管理要求 313

29.1.3 *运行要求 313

29.2 网络*参考框架 314

29.2.1 网络*使命与方针 314

29.2.2 网络*参考框架分析 315

29.3 网络*体系建设 316

29.3.1 网络*管理体系 316

29.3.2 网络*技术体系 318

29.4 网络*运行改进 320

第30章 *区域划分与边界防护 321

30.1 网络*区与域 321

30.1.1 网络*区与网络*域 321

30.1.2 *区域划分的目的与原则 321

30.2 *区、域规划 322

30.2.1 网络*区规划 322

30.2.2 网络*域规划 324

30.2.3 网络*区域调整 326

30.3 *域边界防护 327

30.3.1 *域边界分类 327

30.3.2 边界防护基本原则 328

30.3.3 *域边界防护设计 328

第31章 边界访问控制与策略措施 331

31.1 边界控制问题与难点 331

31.1.1 访问需求与边界控制 331

31.1.2 边界控制的常见问题 332

31.1.3 边界控制的难点 332

31.2 边界访问控制模型 333

31.2.1 IT系统资源与访问需求 333

31.2.2 边界访问控制模型分析 335

31.3 IT资源与用户分组 336

31.3.1 资源梳理与分组设计 336

31.3.2 用户梳理与用户分组 338

31.4 边界控制与管理 339

31.4.1 访问控制基本要求 339

31.4.2 防火墙策略配置 339

31.4.3 访问控制策略管理 340

第32章 计算环境与应用系统* 341

32.1 计算环境* 341

32.1.1 理解计算环境* 341

32.1.2 计算环境防护原则 342

32.2 集权系统* 343

32.2.1 集权系统*风险 343

32.2.2 集权系统技术防护 343

32.2.3 集权系统*管理 344

32.3 脆弱性管理 344

32.3.1 脆弱性风险 344

32.3.2 漏洞管理 345

32.3.3 弱口令防范 346

32.4 应用系统* 346

32.4.1 设计* 347

32.4.2 开发* 348

32.4.3 测试* 349

32.4.4 部署* 350

第33章 信息分级分类与数据* 351

33.1 信息分级分类 351

33.1.1 目标与原则 351

33.1.2 信息分级 352

33.1.3 信息分类 353

33.2 数据*框架 354

33.2.1 数据*框架分析 354

33.2.2 数据*目标与原则 355

33.2.3 数据*分级与定级 355

33.3 数据生命周期* 356

33.3.1 数据采集 356

33.3.2 数据传输 357

33.3.3 数据存储 357

33.3.4 数据使用 357

33.3.5 数据销毁 359

33.4 数据*管理 359

33.4.1 数据*组织保障 359

33.4.2 信息系统运行保障 360

第34章 *风险感知与事件处置 362

34.1 风险、事件、事态 362

34.1.1 信息化管理与信息* 362

34.1.2 事件分级与分类 363

34.2 风险感知与风险应对 365

34.2.1 风险管理策略 366

34.2.2 风险管理计划 366

34.2.3 *风险应对 367

34.3 事件过程与分级管理 369

34.3.1 事件过程模型 369

34.3.2 事件分级管理 370

34.4 应急预案与应急响应 371

34.4.1 应急组织与应急准备 371

34.4.2 应急预案与应急演练 372

34.4.3 应急处置与持续改进 373

第35章 网络*策略框架与编制 374

35.1 定位、需求与要求 374

35.1.1 价值定位 374

35.1.2 需求与要求 374

35.2 网络*要素分析 375

35.2.1 ISO/IEC 27001框架与管控要素 375

35.2.2 等级保护框架与管控要素 378

35.2.3 网络*标准运用 380

35.3 网络*策略框架 380

35.3.1 策略设计基本原则 380

35.3.2 网络*策略框架分析 381

35.4 策略文件结构 383

35.4.1 策略文件编制 383

35.4.2 策略文件结构参考 384

第六篇 信息化运营

第36章 定位、方法与重点关注 386

36.1 信息化运营定位 386

36.1.1 信息化综合计划 386

36.1.2 信息化工作推进 386

36.1.3 信息化管控实施 387

36.1.4 评价与改进 387

36.2 一般方法 387

36.2.1 年度规划与计划方法 387

36.2.2 管理体系构建方法 388

36.3 重点关注 388

第37章 信息化年度规划与计划 389

37.1 价值定位与重点关注 389

37.1.1 价值定位 389

37.1.2 重点关注 390

37.2 年度规划与计划框架 390

37.3 主要计划事项的编制 391

37.3.1 编制思路 392

37.3.2 年度信息化需求梳理 392

37.3.3 内部信息化能力分析 393

37.3.4 信息化工作思路与目标 394

37.3.5 年度工作策略与措施 395

37.3.6 里程碑计划与风险管理 396

37.3.7 资源保障计划 397

37.4 编制过程与计划管理 397

37.4.1 年度规划与计划启动 397

37.4.2 上下双向迭代推进 398

37.4.3 评估与评审 399

37.4.4 宣贯与修订 400

37.5 相关建议 400

第38章 信息化管理体系设计 401

38.1 价值定位与一般规律 401

38.1.1 管理层级与管理体系 401

38.1.2 信息化管理的一般规律 402

38.2 信息化管理体系框架 403

38.2.1 企业IT服务价值链 403

38.2.2 信息化管控模型 404

38.2.3 信息化管理体系参考框架 405

38.2.4 管理制度编制的一般原则 407

38.3 主要信息化制度编制 407

38.3.1 信息化总则的确立 407

38.3.2 信息化管理制度建立 409

38.3.3 信息化操作规程编制 410

38.3.4 信息化标准与规范 411

38.4 管理评估与持续改进 411

38.4.1 管理体系评估与改进 411

38.4.2 管理文件评估与改进 411

38.5 相关建议 411

第39章 信息化能力体系建设 413

39.1 能力需求与重点关注 413

39.1.1 企业核心能力及构件 413

39.1.2 信息化支撑能力 414

39.2 信息化支撑能力框架 414

39.2.1 信息化支撑能力框架分析 414

39.2.2 支撑设施能力 415

39.2.3 团队能力 416

39.3 支撑设施能力提升 416

39.3.1 核心诉求与总体框架 417

39.3.2 支撑设施推进建议 418

39.4 信息化团队能力提升 419

39.4.1 组织架构与岗位设置 419

39.4.2 关键岗位能力 420

39.5 相关建议 422

第40章 信息化运营与管控体系 423

40.1 信息化运营与运营管控 423

40.1.1 信息化推进的常见问题 423

40.1.2 信息化运营管控及框架 424

40.2 信息化组织与管理 424

40.2.1 信息化组织体系建设 424

40.2.2 信息化管理与制度建设 426

40.3 信息化协调与沟通 427

40.3.1 信息化协调 427

40.3.2 信息化沟通 428

40.4 信息化控制与评估 429

40.4.1 信息化战略一致性控制 429

40.4.2 网络*与保密管控 430

40.4.3 信息化评估 430

40.5 相关建议 431

第41章 信息系统可持续发展探讨 432

41.1 业务连续性与可持续发展 432

41.1.1 业务连续性 432

41.1.2 可持续发展 433

41.1.3 生命周期管理 433

41.2 主要IT资产生命周期管理 434

41.2.1 关键IT资产识别 434

41.2.2 可持续性影响因素 434

41.2.3 可持续改进对策 435

41.3 重要数据生命周期管理 436

41.3.1 关键数据资产识别 436

41.3.2 可持续性影响因素 436

41.3.3 可持续发展对策 437

参考文献 438

定价:129.8

ISBN:9787115600608

作者:高福春

版次:第1版

出版时间:2023-02

内容提要:

本书旨在为企业开展数字化提供参考。本书以企业的视角,从企业IT服务价值链出发,注重“实践到理论,再到实践”的过程演进,聚焦企业信息技术应用中的普遍与共性问题,基于场景目标与要求的分析,结合现有的IT应用方法框架与标准规范,研究提出具体场景的工作方法框架、应遵循的基本原则,基于对需求的分析,从而提出可供参考的解决方案与建议。 本书架构清晰、内容丰富、讲解翔实,适合“两化融合”关键用户、数字化规划与设计人员、数字化建设与实施人员、信息系统运行维护人员、IT服务支持人员、信息*人员等参考。

作者简介:

高福春,毕业于西安交通大学,拥有16年IT行业从业经历和14年企业IT应用从业经验,带领所属企业信息化团队制定信息化战略、推进信息化建设、开展IT系统运行与服务支持,有效支持了企业战略和业务运作。善于总结规律和提炼方法框架,熟悉企业架构、发展战略、业务运作,以及企业IT系统规划、技术架构、软件开发,对产品规划、项目管理、数字化转型有一定的研究。

目录:

第 一篇 信息化战略

第 1章 定位、方法与重点关注 2

1.1 信息化相关概念 2

1.1.1 信息化、数字化、智能化 2

1.1.2 企业信息化价值定位 3

1.1.3 企业信息化成熟度 4

1.2 IT战略及定位 5

1.3 一般方法 6

1.3.1 战略和流程分析方法 6

1.3.2 信息化规划方法 7

1.3.3 信息化管控方法 8

1.4 重点关注 9

1.4.1 IT战略与企业战略的匹配性 9

1.4.2 信息化架构体系的可持续性 9

1.4.3 信息化管控体系的有效性 9

第 2章 企业战略与IT战略 11

2.1 业务战略与IT战略的关系 11

2.1.1 驱动与支撑的关系 11

2.1.2 融合与发展的关系 12

2.1.3 *与变革的关系 12

2.2 *理解与把握业务战略 13

2.2.1 理解企业战略与业务战略 13

2.2.2 理解企业治理与管理者诉求 14

2.2.3 理解企业外部环境的影响 14

2.2.4 理解战略执行的变与不变 15

2.2.5 透过现象看本质 15

2.3 IT战略、规划与计划 16

2.3.1 IT战略框架 16

2.3.2 信息化规划方法 17

2.3.3 信息化工作计划 19

2.4 应用架构规划与管理 20

2.4.1 业务架构分析 20

2.4.2 应用架构规划 20

2.4.3 应用架构重点关注 21

2.5 信息化规划的重点关注 22

2.5.1 关注规划目标与深度的设定 22

2.5.2 关注战略与业务的适配性 23

2.5.3 关注架构的可持续性 23

2.5.4 关注实施的可行性和经济性 24

第3章 技术架构与技术平台体系 25

3.1 使命与基本原则 25

3.1.1 技术架构的使命 25

3.1.2 技术架构的基本原则 26

3.2 技术架构规划设计 27

3.2.1 技术架构总体框架 27

3.2.2 IT基础设施规划 28

3.2.3 应用基础设施规划 31

3.2.4 业务应用平台规划 31

3.3 技术平台体系构建 32

3.3.1 技术架构实现路径 32

3.3.2 IT平台选型 34

3.3.3 平台迭代与架构管控 36

第4章 信息架构与信息模型体系 38

4.1 使命与一般原则 38

4.1.1 信息架构相关概念 38

4.1.2 现状与挑战 39

4.1.3 使命与定位 40

4.1.4 一般性原则 41

4.2 信息架构规划方法 41

4.2.1 规划目标与方法确定 42

4.2.2 架构输入信息收集 42

4.2.3 需求梳理分析 42

4.2.4 架构体系设计 44

4.2.5 成果评审与交付 45

4.3 信息架构需求 45

4.3.1 信息架构需求分析 45

4.3.2 信息架构需求梳理分析 48

4.3.3 产品服务与信息模型体系 51

4.4 信息架构体系设计 55

4.4.1 核心诉求与目标筹划 55

4.4.2 信息分类与信息展现 56

4.4.3 数据分层与数据对象 57

4.4.4 数据生命周期应用 58

4.4.5 产品服务数据体系规划 59

第5章 信息化治理与信息化管控 60

5.1 概述 60

5.1.1 治理与管理的关系 60

5.1.2 现状与挑战 61

5.1.3 使命与定位 61

5.2 *理解信息化治理与管理 62

5.2.1 信息化治理和管理参考框架 62

5.2.2 信息化管控影响因素 63

5.3 信息化管控体系设计 63

5.3.1 信息化组织模式及分析 64

5.3.2 信息化组织体系筹划 65

5.3.3 信息化管控能力框架 66

5.4 重点关注 68

第6章 数字化转型与策略选择 69

6.1 数字化发展的机遇与挑战 69

6.1.1 数字化发展趋势 69

6.1.2 数字化发展机遇 70

6.1.3 面临的挑战 70

6.2 数字化发展的策划与规划 70

6.2.1 明确数字化发展对策 71

6.2.2 做好数字化顶层筹划 71

6.2.3 编制数字化转型方案 72

6.3 数字化转型的组织与推进 74

6.3.1 做好与战略和管理的衔接 74

6.3.2 做好实施组织与推进 74

6.3.3 重视过程评估与持续改进 75

6.4 相关建议 75

*篇 技术与方案

第7章 定位、方法与重点关注 78

7.1 价值定位 78

7.1.1 理解信息化 78

7.1.2 推进信息化 79

7.2 业务驱动与技术* 79

7.2.1 发挥业务驱动作用 79

7.2.2 发挥技术*作用 80

7.3 IT应用方法与框架 83

7.3.1 需求分析方法 83

7.3.2 解决方案构建 84

7.4 重点关注 85

第8章 IT基础设施规划与设计 86

8.1 IT基础设施技术与应用 86

8.1.1 IT基础设施发展趋势 86

8.1.2 IT基础设施价值定位 87

8.2 网络设施规划与设计 88

8.2.1 网络设施发展趋势 88

8.2.2 目标与原则 89

8.2.3 当期需求与扩展要求 90

8.2.4 方案规划与设计 91

8.2.5 设备配备与选型 92

8.2.6 生命周期管理 93

8.3 数据中心规划与设计 93

8.3.1 数据中心发展趋势 93

8.3.2 目标与原则 95

8.3.3 当期需求与扩展规划 95

8.3.4 方案规划与设计 96

8.3.5 生命周期管理 97

8.4 应用基础设施探讨 97

8.4.1 透过现象看本质 98

8.4.2 话说技术中台 100

8.4.3 话说数据中台 100

8.5 相关建议 101

第9章 应用软件需求分析方法 103

9.1 需求分析的问题与难点 103

9.1.1 软件需求分析的现状 103

9.1.2 需求分析常见问题及影响 104

9.1.3 需求分析面临的挑战 104

9.2 需求分析模型与准则 105

9.2.1 需求分析定位 105

9.2.2 需求分析模型 106

9.2.3 需求分析准则 107

9.2.4 需求模型应用 108

9.3 业务需求分解与分析 109

9.3.1 业务流程支持需求分解 109

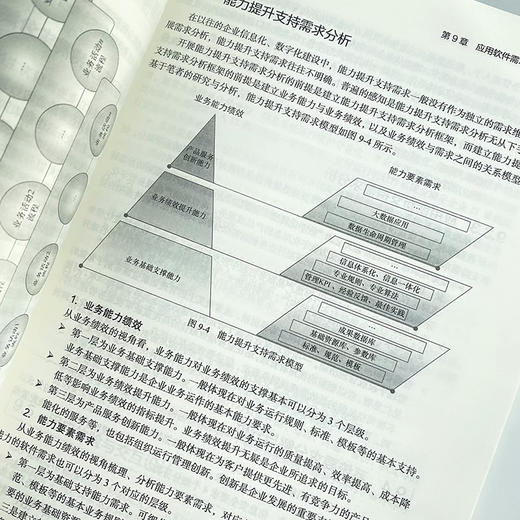

9.3.2 能力提升支持需求分析 111

9.3.3 应用创新支持需求分析 112

9.4 系统要求分解与分析 112

9.4.1 应用配置维护要求 112

9.4.2 系统配置维护要求 113

9.4.3 技术与集成要求 113

9.4.4 信息*要求 113

9.5 用户体验与交互设计 113

9.5.1 用户体验层级模型 113

9.5.2 用户体验设计框架 114

9.5.3 用户交互体系设计 115

第 10章 软件选型评估方法 117

10.1 软件选型的定位 117

10.1.1 软件选型的常见问题 117

10.1.2 软件选型的目的与约束 118

10.2 软件选型评估模型 118

10.2.1 软件选型评估模型分析 118

10.2.2 软件选型评估要素 119

10.3 软件选型评估策略 121

10.3.1 软件选型一般原则 122

10.3.2 软件选型策略选择 122

10.4 确定评估指标体系 123

10.4.1 业务需求满足度指标 123

10.4.2 技术要求满足度指标 124

10.4.3 经济性评价指标 125

10.5 软件选型评估实施 125

10.5.1 软件选型评估组织 125

10.5.2 候选软件推演验证 127

10.5.3 相关建议 128

第 11章 移动应用与接入* 129

11.1 影响因素与策略选择 129

11.1.1 发展趋势 129

11.1.2 风险挑战 130

11.1.3 策略选择 131

11.2 统筹移动应用需求 131

11.2.1 移动应用场景 131

11.2.2 移动应用需求统筹 132

11.2.3 移动应用推进策略 132

11.3 移动应用*规划 132

11.3.1 移动应用建设框架 133

11.3.2 移动应用*框架 134

11.4 移动*要求参考 135

11.4.1 移动应用终端系统* 135

11.4.2 移动应用服务端* 136

11.4.3 隔离、传输与认证* 136

11.4.4 企业后端业务系统集成* 137

第 12章 物联网应用与互联* 138

12.1 物联网发展趋势 138

12.1.1 内涵与外延 138

12.1.2 发展趋势 139

12.1.3 面临的挑战 139

12.2 物联网应用场景 140

12.2.1 企业安防应用 140

12.2.2 生产设施应用 141

12.2.3 供应链应用 141

12.3 物联网应用推进 142

12.3.1 物联网推进策略 142

12.3.2 物联网需求统筹 142

12.3.3 物联网方案规划 143

12.4 物联网应用* 144

12.4.1 物联网应用*风险 144

12.4.2 物联网应用*防护 145

第三篇 建设与管理

第 13章 定位、方法与重点关注 148

13.1 信息化建设流程 148

13.1.1 项目定义流程 148

13.1.2 产品服务采购流程 149

13.1.3 项目实施流程 149

13.2 信息化项目管控要素 150

13.2.1 信息化项目管控要点 150

13.2.2 信息化管控流程 151

13.3 一般方法 151

13.3.1 PMBOK项目管理方法 151

13.3.2 技术架构设计方法 152

13.4 重点关注 152

第 14章 信息化项目策划与立项 154

14.1 项目立项的常见问题 154

14.1.1 项目目标欠清晰 154

14.1.2 项目建设内容不完整 154

14.1.3 项目建设方案过粗 155

14.1.4 项目预算依据不足 155

14.2 项目立项过程与立项审查 155

14.2.1 项目立项过程 156

14.2.2 立项审查原则 156

14.2.3 立项审查要点 157

14.3 项目策划 158

14.3.1 项目目标 158

14.3.2 项目建设内容 159

14.3.3 项目范围定义 159

14.4 项目建议书编制 160

14.4.1 项目建议书编制框架 160

14.4.2 项目建议书编制要求 161

14.5 项目建设方案编制 161

14.5.1 项目建设方案编制框架 162

14.5.2 项目建设方案编制要求 163

14.6 相关建议 164

第 15章 信息化项目技术规格书 165

15.1 价值定位与一般原则 165

15.1.1 技术规格书定位 165

15.1.2 一般原则 166

15.2 技术规格书参考框架 166

15.2.1 参考框架 166

15.2.2 编制要点 167

15.3 项目技术规格书编制 168

15.3.1 项目目标与交付 168

15.3.2 项目需求与要求 169

15.3.3 项目实施与管理要求 170

15.3.4 项目投标与文件要求 171

15.4 重点关注 172

第 16章 信息化项目实施方案设计 173

16.1 项目总体方案设计 173

16.1.1 总体设计输入 173

16.1.2 设计目标与设计原则 174

16.1.3 总体架构设计要点 175

16.1.4 总体方案文件编制 177

16.2 项目详细方案设计 178

16.2.1 详细设计输入 178

16.2.2 详细设计基准 178

16.2.3 详细方案设计要点 178

16.2.4 详细设计文件编制 181

16.3 相关建议 181

第 17章 信息化项目实施过程管理 182

17.1 项目类型与常见问题 182

17.1.1 信息化项目类型 182

17.1.2 项目实施难度 183

17.1.3 常见问题 183

17.2 项目管理知识与方法 184

17.2.1 项目管理知识与运用 184

17.2.2 IT项目实施过程模型 185

17.3 项目实施组织与计划 188

17.3.1 项目组织与资源配置 188

17.3.2 项目实施计划编制 189

17.3.3 项目启动会 191

17.4 项目过程管理与控制 192

17.4.1 项目沟通与信息报告 192

17.4.2 项目进度跟踪与调整 193

17.4.3 项目质量与风险控制 194

17.4.4 项目范围与变更管理 196

17.4.5 项目文档与综合管理 196

17.5 项目验收与关闭 197

17.5.1 项目移交 197

17.5.2 项目总结 198

17.5.3 项目关闭 198

17.6 相关建议 199

第 18章 信息化项目验收管理 200

18.1 项目验收方法 200

18.1.1 项目验收参考模型 200

18.1.2 项目验收的基本原则 202

18.2 项目验收角色 202

18.2.1 项目验收角色 203

18.2.2 项目验收分工 203

18.3 项目交付确认 204

18.3.1 软件交付确认 204

18.3.2 硬件交付确认 205

18.3.3 系统交付确认 206

18.3.4 服务交付确认 207

18.3.5 文档交付确认 208

18.4 项目范围验收 208

18.4.1 项目初步验收 208

18.4.2 项目*终验收 209

18.4.3 项目质保验收 210

18.5 相关建议 211

第 19章 信息化项目后评估探讨 212

19.1 后评估的*要性与难点 212

19.1.1 后评估的*要性 212

19.1.2 后评估的难点 212

19.2 后评估模型与基本原则 213

19.2.1 后评估参考模型 213

19.2.2 后评估基本原则 214

19.3 绩效目标与评估标准 215

19.3.1 项目绩效目标 215

19.3.2 项目后评估标准 216

19.3.3 后评估指标权重 218

19.4 后评估组织与实施 218

19.4.1 项目后评估策划 218

19.4.2 后评估组织与计划 219

19.4.3 项目评估执行与管理 219

19.4.4 评估结果审核与发布 219

19.5 后评估结论与应用 220

19.5.1 项目后评估结论 220

19.5.2 后评估结果应用 220

第四篇 运行与服务

第 20章 定位、方法与重点关注 222

20.1 IT系统运行服务定位 222

20.1.1 IT系统运行服务业务框架 222

20.1.2 IT系统运行服务重点关注 223

20.2 IT系统运行服务影响因素 223

20.2.1 IT系统运行服务体系模型 223

20.2.2 绩效提升影响因素 224

20.3 IT系统运行服务体系建设方法 225

20.3.1 ITIL 225

20.3.2 ITSS 226

20.3.3 关于方法引用 228

20.4 重点关注 228

第 21章 IT运行服务体系设计 230

21.1 IT运行服务体系规划 230

21.1.1 SLA与服务目标设定 230

21.1.2 IT运行服务规划框架 231

21.1.3 成长路径与发展策略 232

21.2 IT系统资产架构优化 235

21.2.1 IT系统资产框架 235

21.2.2 IT资产资源化 236

21.2.3 IT资产架构化 237

21.2.4 IT资产生命周期化 238

21.3 IT运行服务管理制度 238

21.3.1 运行服务管理框架 238

21.3.2 运行服务管理程序 239

21.3.3 运行服务标准规范 240

21.4 IT运行服务支撑保障 240

21.4.1 运行服务支撑保障框架 241

21.4.2 组织与人员能力 241

21.4.3 专有技术能力 241

21.4.4 支撑设施能力 242

21.4.5 资源支持保障 242

第 22章 企业IT架构与系统部署 243

22.1 IT架构与部署 243

22.1.1 IT架构 243

22.1.2 IT系统部署关注 244

22.2 部署原则与方法 245

22.2.1 IT系统部署目标 245

22.2.2 IT系统部署原则 245

22.2.3 IT系统部署方法 246

22.3 IT系统部署规划 246

22.3.1 *区域布局 246

22.3.2 网络系统部署 248

22.3.3 计算资源部署 248

22.3.4 应用系统部署 249

22.4 IT系统部署优化 250

22.4.1 IT架构评估与优化 250

22.4.2 IT系统部署优化 251

22.4.3 IT系统部署管理 251

第 23章 IT系统接产与生命周期 252

23.1 IT系统接产 252

23.1.1 项目系统配备检查 252

23.1.2 项目系统运行*检查 253

23.1.3 项目文件与设备接收 254

23.2 IT资产配置管理 254

23.2.1 IT资产台账管理 254

23.2.2 IT资产变更管理 255

23.2.3 IT资产信息管理 255

23.3 IT系统容量管理 256

23.3.1 IT系统容量评估 256

23.3.2 IT系统容量改进 257

23.4 IT系统生命周期 258

23.4.1 IT系统上线与下线 258

23.4.2 IT系统资产价值保护 259

23.4.3 IT系统生命周期迭代 259

第 24章 IT系统运行监控与管理 260

24.1 监控指标分类与方法 260

24.1.1 运行影响因素与指标分类 260

24.1.2 运行监控的原则与方法 261

24.2 主要系统运行监控指标 262

24.2.1 网络*运行监控指标 263

24.2.2 计算资源运行监控指标 264

24.2.3 技术支撑运行监控指标 264

24.2.4 应用系统运行监控指标 265

24.3 系统运行状态监控 266

24.3.1 运行监控工具与平台 266

24.3.2 典型系统的运行监控 266

24.3.3 风险监控与态势感知 268

24.4 系统运行监控管理 269

24.4.1 事态与事件管理 269

24.4.2 运行问题管理 269

24.4.3 运行风险管理 270

24.4.4 运行信息报告 270

第 25章 IT系统运行维护与管理 271

25.1 系统运行维护框架 271

25.2 系统可用性维护 272

25.2.1 系统部署维护 272

25.2.2 系统配置维护 273

25.2.3 系统功能维护 273

25.2.4 系统能力优化 273

25.3 业务连续性维护 274

25.3.1 数据备份规划与策略 274

25.3.2 数据备份执行与管理 275

25.3.3 数据备份有效性验证 275

25.4 系统*性维护 276

25.4.1 系统脆弱性管理 276

25.4.2 *设备维护 276

25.4.3 系统*加固 277

25.5 业务应用管控 278

25.5.1 业务流程变更管理 278

25.5.2 系统数据变更控制 278

25.5.3 系统审计事项处理 278

25.6 资产完整性保障 279

25.6.1 IT设备产品支持 279

25.6.2 IT系统维护支持 279

25.7 系统运行维护管理 280

25.7.1 资产管理 280

25.7.2 配置管理 281

25.7.3 发布管理 281

25.7.4 变更管理 281

25.7.5 可用性管理 282

第 26章 IT系统运行*与管理 283

26.1 运行*参考模型 283

26.1.1 运行*参考模型分析 283

26.1.2 运行*的基本原则 284

26.2 运行*目标与计划 285

26.2.1 年度信息*要求与风险分析 285

26.2.2 年度运行*目标设定 286

26.2.3 年度运行*计划编制 286

26.3 IT系统运行*管控 287

26.3.1 *产品运行状态监控 287

26.3.2 系统脆弱性风险管理 288

26.3.3 集权系统规范化管理 288

26.3.4 信息*监督检查 288

26.3.5 *事件与应急处置 289

26.3.6 运行*风险管理 289

26.4 *加固与管理改进 289

26.4.1 IT系统*加固 289

26.4.2 IT*设施加固 290

26.4.3 *管理制度完善 290

26.5 运行*支撑能力提升 291

26.5.1 信息*设施能力 291

26.5.2 信息*人员能力 292

26.5.3 信息*资源保障 292

第 27章 IT服务支持体系设计 293

27.1 IT服务支持概览 293

27.1.1 问题与挑战 293

27.1.2 IT服务等级协议 293

27.1.3 IT服务支持体系 294

27.1.4 转型思路与方法 295

27.2 IT服务台 295

27.3 IT服务目录 295

27.4 IT服务流程 297

27.4.1 服务请求流程 297

27.4.2 事件管理流程 297

27.4.3 问题管理流程 298

27.4.4 IT管理事项流程 298

27.5 IT服务知识库 299

27.5.1 知识库用途 299

27.5.2 知识库分类 299

27.5.3 知识库来源与创建 299

27.6 IT服务管理平台 300

27.6.1 主要功能要求 300

27.6.2 与相关系统的集成 300

27.7 组织机构与人员 300

27.7.1 IT服务支持组织机构 300

27.7.2 IT服务支持岗位 301

27.8 IT服务的组织与改进 301

27.8.1 组织与计划管理 302

27.8.2 服务评价 302

27.8.3 持续改进 302

第五篇 网络空间*

第 28章 定位、方法与重点关注 304

28.1 网络安*临的挑战 304

28.1.1 网络*的现状 304

28.1.2 网络*的挑战 304

28.2 网络*纵深防御 305

28.2.1 技术视角的纵深防御 305

28.2.2 管理视角的纵深防御 306

28.2.3 运行视角的纵深防御 307

28.3 网络*方法与框架 308

28.3.1 IATF 308

28.3.2 ISO/IEC 27000 308

28.3.3 网络*等级保护标准 309

28.4 重点关注 310

第 29章 网络空间*体系设计 312

29.1 网络*需求与要求 312

29.1.1 *技术措施 312

29.1.2 *管理要求 313

29.1.3 *运行要求 313

29.2 网络*参考框架 314

29.2.1 网络*使命与方针 314

29.2.2 网络*参考框架分析 315

29.3 网络*体系建设 316

29.3.1 网络*管理体系 316

29.3.2 网络*技术体系 318

29.4 网络*运行改进 320

第30章 *区域划分与边界防护 321

30.1 网络*区与域 321

30.1.1 网络*区与网络*域 321

30.1.2 *区域划分的目的与原则 321

30.2 *区、域规划 322

30.2.1 网络*区规划 322

30.2.2 网络*域规划 324

30.2.3 网络*区域调整 326

30.3 *域边界防护 327

30.3.1 *域边界分类 327

30.3.2 边界防护基本原则 328

30.3.3 *域边界防护设计 328

第31章 边界访问控制与策略措施 331

31.1 边界控制问题与难点 331

31.1.1 访问需求与边界控制 331

31.1.2 边界控制的常见问题 332

31.1.3 边界控制的难点 332

31.2 边界访问控制模型 333

31.2.1 IT系统资源与访问需求 333

31.2.2 边界访问控制模型分析 335

31.3 IT资源与用户分组 336

31.3.1 资源梳理与分组设计 336

31.3.2 用户梳理与用户分组 338

31.4 边界控制与管理 339

31.4.1 访问控制基本要求 339

31.4.2 防火墙策略配置 339

31.4.3 访问控制策略管理 340

第32章 计算环境与应用系统* 341

32.1 计算环境* 341

32.1.1 理解计算环境* 341

32.1.2 计算环境防护原则 342

32.2 集权系统* 343

32.2.1 集权系统*风险 343

32.2.2 集权系统技术防护 343

32.2.3 集权系统*管理 344

32.3 脆弱性管理 344

32.3.1 脆弱性风险 344

32.3.2 漏洞管理 345

32.3.3 弱口令防范 346

32.4 应用系统* 346

32.4.1 设计* 347

32.4.2 开发* 348

32.4.3 测试* 349

32.4.4 部署* 350

第33章 信息分级分类与数据* 351

33.1 信息分级分类 351

33.1.1 目标与原则 351

33.1.2 信息分级 352

33.1.3 信息分类 353

33.2 数据*框架 354

33.2.1 数据*框架分析 354

33.2.2 数据*目标与原则 355

33.2.3 数据*分级与定级 355

33.3 数据生命周期* 356

33.3.1 数据采集 356

33.3.2 数据传输 357

33.3.3 数据存储 357

33.3.4 数据使用 357

33.3.5 数据销毁 359

33.4 数据*管理 359

33.4.1 数据*组织保障 359

33.4.2 信息系统运行保障 360

第34章 *风险感知与事件处置 362

34.1 风险、事件、事态 362

34.1.1 信息化管理与信息* 362

34.1.2 事件分级与分类 363

34.2 风险感知与风险应对 365

34.2.1 风险管理策略 366

34.2.2 风险管理计划 366

34.2.3 *风险应对 367

34.3 事件过程与分级管理 369

34.3.1 事件过程模型 369

34.3.2 事件分级管理 370

34.4 应急预案与应急响应 371

34.4.1 应急组织与应急准备 371

34.4.2 应急预案与应急演练 372

34.4.3 应急处置与持续改进 373

第35章 网络*策略框架与编制 374

35.1 定位、需求与要求 374

35.1.1 价值定位 374

35.1.2 需求与要求 374

35.2 网络*要素分析 375

35.2.1 ISO/IEC 27001框架与管控要素 375

35.2.2 等级保护框架与管控要素 378

35.2.3 网络*标准运用 380

35.3 网络*策略框架 380

35.3.1 策略设计基本原则 380

35.3.2 网络*策略框架分析 381

35.4 策略文件结构 383

35.4.1 策略文件编制 383

35.4.2 策略文件结构参考 384

第六篇 信息化运营

第36章 定位、方法与重点关注 386

36.1 信息化运营定位 386

36.1.1 信息化综合计划 386

36.1.2 信息化工作推进 386

36.1.3 信息化管控实施 387

36.1.4 评价与改进 387

36.2 一般方法 387

36.2.1 年度规划与计划方法 387

36.2.2 管理体系构建方法 388

36.3 重点关注 388

第37章 信息化年度规划与计划 389

37.1 价值定位与重点关注 389

37.1.1 价值定位 389

37.1.2 重点关注 390

37.2 年度规划与计划框架 390

37.3 主要计划事项的编制 391

37.3.1 编制思路 392

37.3.2 年度信息化需求梳理 392

37.3.3 内部信息化能力分析 393

37.3.4 信息化工作思路与目标 394

37.3.5 年度工作策略与措施 395

37.3.6 里程碑计划与风险管理 396

37.3.7 资源保障计划 397

37.4 编制过程与计划管理 397

37.4.1 年度规划与计划启动 397

37.4.2 上下双向迭代推进 398

37.4.3 评估与评审 399

37.4.4 宣贯与修订 400

37.5 相关建议 400

第38章 信息化管理体系设计 401

38.1 价值定位与一般规律 401

38.1.1 管理层级与管理体系 401

38.1.2 信息化管理的一般规律 402

38.2 信息化管理体系框架 403

38.2.1 企业IT服务价值链 403

38.2.2 信息化管控模型 404

38.2.3 信息化管理体系参考框架 405

38.2.4 管理制度编制的一般原则 407

38.3 主要信息化制度编制 407

38.3.1 信息化总则的确立 407

38.3.2 信息化管理制度建立 409

38.3.3 信息化操作规程编制 410

38.3.4 信息化标准与规范 411

38.4 管理评估与持续改进 411

38.4.1 管理体系评估与改进 411

38.4.2 管理文件评估与改进 411

38.5 相关建议 411

第39章 信息化能力体系建设 413

39.1 能力需求与重点关注 413

39.1.1 企业核心能力及构件 413

39.1.2 信息化支撑能力 414

39.2 信息化支撑能力框架 414

39.2.1 信息化支撑能力框架分析 414

39.2.2 支撑设施能力 415

39.2.3 团队能力 416

39.3 支撑设施能力提升 416

39.3.1 核心诉求与总体框架 417

39.3.2 支撑设施推进建议 418

39.4 信息化团队能力提升 419

39.4.1 组织架构与岗位设置 419

39.4.2 关键岗位能力 420

39.5 相关建议 422

第40章 信息化运营与管控体系 423

40.1 信息化运营与运营管控 423

40.1.1 信息化推进的常见问题 423

40.1.2 信息化运营管控及框架 424

40.2 信息化组织与管理 424

40.2.1 信息化组织体系建设 424

40.2.2 信息化管理与制度建设 426

40.3 信息化协调与沟通 427

40.3.1 信息化协调 427

40.3.2 信息化沟通 428

40.4 信息化控制与评估 429

40.4.1 信息化战略一致性控制 429

40.4.2 网络*与保密管控 430

40.4.3 信息化评估 430

40.5 相关建议 431

第41章 信息系统可持续发展探讨 432

41.1 业务连续性与可持续发展 432

41.1.1 业务连续性 432

41.1.2 可持续发展 433

41.1.3 生命周期管理 433

41.2 主要IT资产生命周期管理 434

41.2.1 关键IT资产识别 434

41.2.2 可持续性影响因素 434

41.2.3 可持续改进对策 435

41.3 重要数据生命周期管理 436

41.3.1 关键数据资产识别 436

41.3.2 可持续性影响因素 436

41.3.3 可持续发展对策 437

参考文献 438

- 人民邮电出版社有限公司 (微信公众号认证)

- 人民邮电出版社微店,为您提供最全面,最专业的一站式购书服务

- 扫描二维码,访问我们的微信店铺

- 随时随地的购物、客服咨询、查询订单和物流...