商品详情

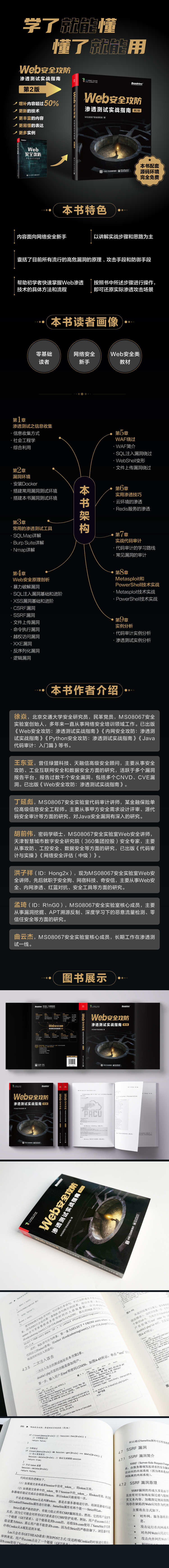

书名:Web安全攻防:渗透测试实战指南(*2版)

书名:Web安全攻防:渗透测试实战指南(*2版)

定价:129.0

ISBN:9787121458699

作者:MS08067安全实验室

版次:1

内容提要:

本书由浅入深、全面系统地介绍了当前流行的高危漏洞的攻击手段和防御方法,力求语言通俗易懂、举例简单明了、便于读者阅读领会,同时结合具体案例进行讲解,可以让读者身临其境,快速地了解和掌握主流的漏洞利用技术与渗透测试技巧。 本书编排有序,章节之间相互独立,读者可以逐章阅读,也可以按需阅读。本书不要求读者具备渗透测试的相关背景,但相关经验会帮助读者更易理解本书内容。 本书亦可作为大专院校信息安全学科的教材。

作者简介:

MS08067安全实验室是专业的“图书出版+培训”的网络安全在线教育平台,专注于网络安全领域中高端人才培养。MS08067安全实验室编著的安全类图书《Web安全攻防:渗透测试实战指南》《内网安全攻防:渗透测试实战指南》《Python安全攻防:渗透测试实战指南》《Java代码审计:入门篇》的累计销量过10万册,在京东、当当图书板块的“计算机安全”领域连续3年位居前十,荣登2018年、2020年度计算机安全畅销书榜,被全国50多家高校院所作为授课教材使用。近两年,公司线上培训学生人数近10万人次,教学视频累计观看量超百万次。

徐焱,北京交通大学安全研究员,民革党员,MS08067安全实验室创始人,多年来一直从事网络安全培训领域工作。已出版《Web安全攻防:渗透测试实战指南》《内网安全攻防:渗透测试实战指南》《Python安全攻防:渗透测试实战指南》《Java代码审计:入门篇》等书。

王东亚,曾任绿盟科技、天融信*级安全顾问,主要从事安全攻防、工业互联网安全和数据安全方面的研究,活跃于多个漏洞报告平台,报告过数千个安全漏洞,包括多个CNVD、CVE漏洞。已出版《Web安全攻防:渗透测试实战指南》。

丁延彪,MS08067安全实验室代码审计讲师,某金融保险单位*级信息安全工程师。主要从事甲方安全需求设计评审、源代码安全审计等方面的研究,对Java安全漏洞有深入的研究。

胡前伟,密码学硕士,MS08067安全实验室Web安全讲师,天津智慧城市数字安全研究院(360集团控股)安全专家,主要从事攻防、工控安全、数据安全等方面的研究,已出版《代码审计与实操》《网络安全评估(中级)》。

洪子祥(ID:Hong2x),现为MS08067安全实验室Web安全讲师,先后就职于安全狗、网宿科技、奇安信,主要从事Web安全、内网渗透、红蓝对抗、安全工具等方面的研究。

孟琦(ID:R!nG0),MS08067安全实验室核心成员,主要从事漏洞挖掘、APT溯源反制、深度学习下的恶意流量检测、零信任安全等方面的研究。

曲云杰,MS08067安全实验室核心成员,长期工作在渗透测试一线。

目录:

*1章 渗透测试之信息收集1

1.1 常见的Web渗透信息收集方式1

1.1.1 域名信息收集1

1.1.2 敏感信息和目录收集6

1.1.3 子域名信息收集11

1.1.4 旁站和C段16

1.1.5 端口信息收集20

1.1.6 指纹识别23

1.1.7 绕过目标域名CDN进行信息收集27

1.1.8 WAF信息收集33

1.2 社会工程学37

1.2.1 社会工程学是什么37

1.2.2 社会工程学的攻击方式37

1.3 信息收集的综合利用40

1.3.1 信息收集前期40

1.3.2 信息收集中期42

1.3.3 信息收集后期43

1.4 本章小结45

*2章 漏洞环境46

2.1 安装Docker46

2.1.1 在Ubuntu操作系统中安装Docker46

2.1.2 在Windows操作系统中安装Docker48

2.2 搭建DVWA51

2.3 搭建SQLi-LABS53

2.4 搭建upload-labs54

2.5 搭建XSS测试平台55

2.6 搭建本书漏洞测试环境57

2.7 本章小结59

第3章 常用的渗透测试工具60

3.1 SQLMap详解60

3.1.1 SQLMap的安装60

3.1.2 SQLMap入门61

3.1.3 SQLMap进阶:参数讲解67

3.1.4 SQLMap自带tamper绕过脚本的讲解70

3.2 Burp Suite详解80

3.2.1 Burp Suite的安装80

3.2.2 Burp Suite入门82

3.2.3 Burp Suite进阶85

3.2.4 Burp Suite中的插件99

3.3 Nmap详解105

3.3.1 Nmap的安装105

3.3.2 Nmap入门106

3.3.3 Nmap进阶115

3.4 本章小结120

第4章 Web安全原理剖析121

4.1 暴力破解漏洞121

4.1.1 暴力破解漏洞简介121

4.1.2 暴力破解漏洞攻击121

4.1.3 暴力破解漏洞代码分析122

4.1.4 验证码识别123

4.1.5 暴力破解漏洞修复建议125

4.2 SQL注入漏洞基础126

4.2.1 SQL注入漏洞简介126

4.2.2 SQL注入漏洞原理127

4.2.3 MySQL中与SQL注入漏洞相关的知识点127

4.2.4 Union注入攻击131

4.2.5 Union注入代码分析137

4.2.6 Boolean注入攻击137

4.2.7 Boolean注入代码分析141

4.2.8 报错注入攻击142

4.2.9 报错注入代码分析144

4.3 SQL注入漏洞进阶145

4.3.1 时间注入攻击145

4.3.2 时间注入代码分析147

4.3.3 堆叠查询注入攻击148

4.3.4 堆叠查询注入代码分析149

4.3.5 二次注入攻击150

4.3.6 二次注入代码分析152

4.3.7 宽字节注入攻击154

4.3.8 宽字节注入代码分析158

4.3.9 Cookie注入攻击159

4.3.10 Cookie注入代码分析160

4.3.11 Base64注入攻击161

4.3.12 Base64注入代码分析163

4.3.13 XFF注入攻击164

4.3.14 XFF注入代码分析166

4.3.15 SQL注入漏洞修复建议167

4.4 XSS漏洞基础170

4.4.1 XSS漏洞简介170

4.4.2 XSS漏洞原理171

4.4.3 反射型XSS漏洞攻击172

4.4.4 反射型XSS漏洞代码分析174

4.4.5 存储型XSS漏洞攻击175

4.4.6 存储型XSS漏洞代码分析176

4.4.7 DOM型XSS漏洞攻击177

4.4.8 DOM型XSS漏洞代码分析179

4.5 XSS漏洞进阶180

4.5.1 XSS漏洞常用的测试语句及编码绕过180

4.5.2 使用XSS平台测试XSS漏洞181

4.5.3 XSS漏洞修复建议184

4.6 CSRF漏洞187

4.6.1 CSRF漏洞简介187

4.6.2 CSRF漏洞原理187

4.6.3 CSRF漏洞攻击187

4.6.4 CSRF漏洞代码分析189

4.6.5 XSS+CSRF漏洞攻击192

4.6.6 CSRF漏洞修复建议198

4.7 SSRF漏洞201

4.7.1 SSRF漏洞简介201

4.7.2 SSRF漏洞原理201

4.7.3 SSRF漏洞攻击201

4.7.4 SSRF漏洞代码分析203

4.7.5 SSRF漏洞绕过技术204

4.7.6 SSRF漏洞修复建议207

4.8 文件上传漏洞209

4.8.1 文件上传漏洞简介209

4.8.2 有关文件上传漏洞的知识209

4.8.3 JavaScript检测绕过攻击210

4.8.4 JavaScript检测绕过代码分析211

4.8.5 文件后缀绕过攻击213

4.8.6 文件后缀绕过代码分析214

4.8.7 文件Content-Type绕过攻击214

4.8.8 文件Content-Type绕过代码分析216

4.8.9 文件截断绕过攻击217

4.8.10 文件截断绕过代码分析218

4.8.11 竞争条件攻击220

4.8.12 竞争条件代码分析221

4.8.13 文件上传漏洞修复建议222

4.9 命令执行漏洞227

4.9.1 命令执行漏洞简介227

4.9.2 命令执行漏洞攻击227

4.9.3 命令执行漏洞代码分析229

4.9.4 命令执行漏洞修复建议229

4.10 越权访问漏洞230

4.10.1 越权访问漏洞简介230

4.10.2 越权访问漏洞攻击230

4.10.3 越权访问漏洞代码分析232

4.10.4 越权访问漏洞修复建议234

4.11 XXE漏洞235

4.11.1 XXE漏洞简介235

4.11.2 XXE漏洞攻击236

4.11.3 XXE漏洞代码分析237

4.11.4 XXE漏洞修复建议237

4.12 反序列化漏洞238

4.12.1 反序列化漏洞简介238

4.12.2 反序列化漏洞攻击241

4.12.3 反序列化漏洞代码分析242

4.12.4 反序列化漏洞修复建议243

4.13 逻辑漏洞243

4.13.1 逻辑漏洞简介243

4.13.2 逻辑漏洞攻击244

4.13.3 逻辑漏洞代码分析246

4.13.4 逻辑漏洞修复建议247

4.14 本章小结248

第5章 WAF绕过249

5.1 WAF那些事儿249

5.1.1 WAF简介249

5.1.2 WAF分类250

5.1.3 WAF的处理流程251

5.1.4 WAF识别251

5.2 SQL注入漏洞绕过254

5.2.1 大小写绕过254

5.2.2 替换关键字绕过256

5.2.3 编码绕过257

5.2.4 内联注释绕过260

5.2.5 HTTP参数污染262

5.2.6 分块传输263

5.2.7 SQLMap绕过WAF265

5.3 WebShell变形268

5.3.1 WebShell简介269

5.3.2 自定义函数270

5.3.3 回调函数271

5.3.4 脚本型WebShell272

5.3.5 加解密272

5.3.6 反序列化274

5.3.7 类的方法274

5.3.8 其他方法275

5.4 文件上传漏洞绕过277

5.4.1 换行绕过278

5.4.2 多个等号绕过279

5.4.3 00截断绕过280

5.4.4 文件名加“;”绕过280

5.4.5 文件名加“‘”绕过282

5.5 本章小结283

第6章 实用渗透技巧284

6.1 针对云环境的渗透284

6.1.1 云术语概述284

6.1.2 云渗透思路285

6.1.3 云渗透实际运用286

6.1.4 云渗透实战案例301

6.2 针对Redis服务的渗透313

6.2.1 Redis基础知识313

6.2.2 Redis渗透思路316

6.2.3 Redis渗透之写入WebShell317

6.2.4 Redis渗透之系统DLL劫持318

6.2.5 Redis渗透之针对特定软件的DLL劫持320

6.2.6 Redis渗透之覆写目标的快捷方式321

6.2.7 Redis渗透之覆写特定软件的配置文件以达到提权目的322

6.2.8 Redis渗透之覆写sethc.exe等文件323

6.2.9 Redis渗透实战案例325

6.3 本章小结337

第7章 实战代码审计338

7.1 代码审计的学习路线338

7.2 常见自编码漏洞的审计339

7.2.1 SQL注入漏洞审计339

7.2.2 XSS漏洞审计348

7.2.3 文件上传漏洞审计349

7.2.4 水平越权漏洞审计351

7.2.5 垂直越权漏洞审计353

7.2.6 代码执行漏洞审计356

7.2.7 CSRF漏洞审计357

7.2.8 URL重定向漏洞审计360

- 电子工业出版社精品店

- 扫描二维码,访问我们的微信店铺